Derniers articles

C'est une problématique que l'on rencontre régulièrement : comment fournir proprement un accès aux Ops et développeurs aux clusters Kubernetes. Comment respecter le principe du "moindre privilège", comment révoquer les accès lorsque nécessaire. Bien souvent, ce que l'on constate, c'est que l'on fini par partager un Kubeconfig avec les droits administrateurs du cluster 😨😨. XAVKI 💝 a lancé récemment une série de vidéo autour de KeyCloak qui m'a fortement interessé (je connaissais avant KeyCloak que de nom). Par ailleurs, cela faisait longtemps que je voulais tester le support OIDC sur Kubernetes, annoncé dans cet article: "Advanced Kubernetes Kapsule features you might have missed!" chez Scaleway. Jusqu'à présent, je l'utilise la fonctionnalité OIDC chez AWS sur les clusters EKS pour relier mes utilisateurs IAM mais sans jamais comprendre vraiment ce qui se cache derrière. C'est l'occasion de creuser et d'essayer d'assembler tout ça ⛏️

Quand j'ai créé ce blog, j'ai cherché à mettre en place une solution simple pour les commentaires et j'ai tout simplement utilisé Disqus que je connaissais. A l'usage, c'est très simple à installer mais ca demande quand même aux utilisateurs (et à moi-même) d'être authentifié, et donc tracké.. Puis, en lisant l'article de TFerdinant.net , je me suis mis moi aussi en quête d'une alternative mais Serverless :)

3 novembre 2020

Suite à la sortie de AWS-Otel-Collector, j'ai tenté d'instrumenter un project Ruby-On-Rail.

Lors des révisions en vue de ma certification AWS Solutions Architect, j'ai découvert un outil/framework proposé par AWS qui s'appelle:

"AWS Well-Architected" Je vais bientôt commencer dans une nouvelle entreprise et l'une de mes missions va être de définir (avec l'équipe) une nouvelle architecture puis de la déployer. Afin de réussir cet objectif sur la durée, j'aimerais m'appuyer sur le framework AWS Well Architected et l'outil associé: "Well-Architected Tool"

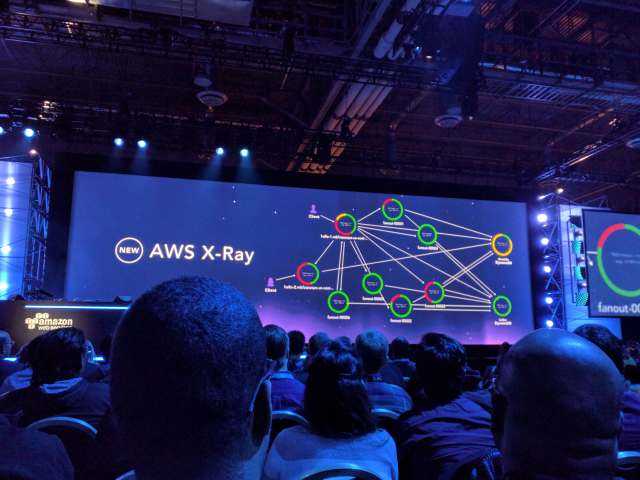

Annoncé avant-hier "Distributed Tracing using AWS Distro for OpenTelemetry" , j'ai souhaité tester ce que cela pouvait donner en termes d'installation, puis ce que cela donnais en terme de rendu dans la console. La documentation Using AWS-OTel-Collector on Amazon EKS indiquait d'appliquer un rôle IAM sur la node EC2 et je trouvais ca dommage. (Je prefère de loin l'approche consistant à fournir un serviceAccount sur mesure au pod). Pour ce faire, j'ai créé un Cluster EKS avec AWS CDK Créé un rôle…

Après avoir passé quelques entretiens cet été sur des postes de DevOps/SRE dans des sociétés utilisant AWS, voici les compétences qui m'ont été demandées le plus souvent...

![[Scaleway] Keycloak comme fournisseur OIDC pour Kubernetes 🔑 | Partie 1](/static/38d76ce2345049fe2f19e28d5027bde7/e4104/keycloak.png)